CLUE Security Awarness Training

Wir trainieren Ihre Mitarbeiter, messen den Erfolg anhand von Real-Life-Tests und halten für Sie das Know-how auf einem hohen Level.

Der Schaden

Der daraus entstandene Schaden kann beträchtlich sein. Vielfach ist es schwierig herauszufinden, welche Daten durch den erfolgten Angriff gestohlen wurden und wozu diese missbraucht werden. Noch grösser ist der resultierende Reputationsschaden für die Betroffenen, da auch die Kunden des betroffenen Unternehmens über deren Office365 Plattform angegriffen und geschädigt werden. Mögliche rechtliche Schritte dieser Kunden sind denkbar, was zu einem zusätzlichen finanziellen sowie reputatorischen Schaden führen kann.

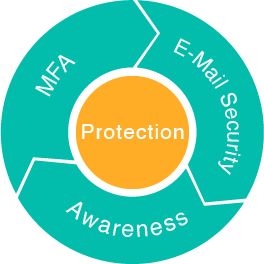

Die Prävention

Angesichts der stetig steigenden Fallzahlen in der Schweiz und Europa, sowie den daraus entstandenen Schäden, wird dringend geraten, geeignete Massnahmen zu implementieren. Um einen passenden Grundschutz gegen Angriffe dieser Art zu erreichen, empfehlen wir folgende drei Massnahmen.

MFA (Multi Factor Authentication)

Klassisch werden für die Anmeldung an einen Dienst ein Benutzername und Passwort verlangt. Die Problematik: Wenn ein Angreifer Zugriff auf diese Informationen erhält, zum Beispiel durch Erraten des Passworts oder durch Phishing, stehen ihm Tür und Tor offen, sich am Dienst einzuloggen. Eine starke Verbesserung schafft hier das Konzept der Multi-Faktor Authentisierung. Hierfür wird der Login Prozess so verändert, dass neben dem Benutzernamen und Passwort auch noch ein dritter Faktor nötig ist, um sich einzuloggen. Dies kann zum Beispiel ein sich ständig neu generierender Zahlen-Code sein, welchen man auf einer App vom Smartphone abliest. In Bezug auf Investitionsaufwand und Nutzen, ist das Konzept der Multi-Faktor Authentisierung dabei äusserst interessant. Denn eine Vielzahl von Angriffen kann durch die Verwendung von MFA bereits verhindert werden.

E-Mail Security

Es war schon vor 20 Jahren so und ist es auch noch heute. Die E-Mail ist die Nummer 1 Methode die Angreifer wählen, wenn es darum geht, Schadcode ins Unternehmen zu schleusen oder Phishing-Angriffe zu starten. Wie bereits in der Einführung erwähnt, waren im ersten Schritt meist E-Mails mit schädlichen Dateien oder Links dafür verantwortlich, dass sich Angreifer Zugriff auf die Infrastruktur verschaffen konnten.

Bei einem E-Mail Gateway wird jedes E-Mail bei Ein- sowie Ausgang auf verschiedene Parameter wie schädliche Anhänge oder verdächtige Links kontrolliert und herausgefiltert. So kann sichergestellt werden, dass schädliche Inhalte weder erhalten, noch an Kunden weitergeleitet werden.

User Awareness

Das Pareto-Prinzip besagt, dass mit 20% Aufwand, 80% des Zieles erreicht werden kann. Ähnlich verhält es sich in der IT-Security. Mit relativ geringen, sinnvoll eingesetzten Investitionen im Bereich IT-Security lassen sich bereits grosse, messbare Verbesserungen bei der Sicherheit erreichen. User Awareness ist hier der Schlüssel. Leider wird auch heute noch viel Geld in technische Lösungen investiert, welche das Unternehmen möglichst automatisch und bestenfalls ohne Wartungsaufwand vollumfänglich schützen soll. Der „Human Factor“ ist jedoch einer der drei grossen, ausschlaggebenden Bestandteile auf dem Weg zu einer sicheren Infrastruktur. Erstaunlicherweise ist er sogar, verglichen mit dem Ertrag, sehr kostengünstig.

Wenn die Mitarbeiter durch einfache Trainings lernen, wie sie verdächtige Inhalte erkennen und wie sie sich sicher in der digitalen Welt fortbewegen, kann rasch eine grosse Verbesserung in der IT-Security erreicht werden. Ausschlaggebend für eine erfolgreiche Schulung der Mitarbeiter ist ein koordiniertes Vorgehen, eine Überprüfung ob das Gelernte auch angewandt wird und eine regelmässige Wiederholung. Hierfür helfen standardisierte User Awareness Ablaufkonzepte und Kampagnen, mit welchen sich ein Schulungsplan inklusive nachträglichem Überprüfen des Gelernten aufbauen lässt. Hierzu gibt es Software-Lösungen auf dem Markt, mit welchen sich Kampagnen im Handumdrehen erstellen, verteilen und danach auswerten lassen.

Fazit

In einer immer stärker vernetzten Welt wird es täglich wichtiger, sein Unternehmen adäquat vor Cyber-Risiken zu schützen. Denn durch die hochgradige Vernetzung ist eine teils nicht offensichtliche Abhängigkeit gegenüber der IT entstanden. Ohne IT sind Unternehmen heute nicht mehr handlungsfähig. Diese Abhängigkeit und Verwundbarkeit geht in der Routine des Alltags schnell vergessen, wenn alles meistens einwandfrei funktioniert. Doch gerade die in diesem Blog-Beitrag geschilderte Angriffstaktik zeigt auf, dass erfolgreiche Cyber-Angriffe weltweit alltäglich sind und rasch zu einem finanziellen wie reputatorischen Schaden führen können. Eine sinnvolle IT-Security zum Schutz vor solchen Angriffen ist deshalb äusserst wichtig und soll als Eckpfeiler jedes Unternehmens gelten.

Die Umsetzung einer sicheren IT-Infrastruktur kann komplex sein und man verliert rasch den Überblick über die richtigen und wichtigen Massnahmen. Wir haben uns zum Ziel gesetzt, Unternehmen bei der Umsetzung Ihrer IT-Sicherheit zu unterstützen. Gerne helfen wir Ihnen dabei.

Rufen Sie uns bei Fragen unverbindlich an. Wir freuen uns auf ein Gespräch mit Ihnen.